Tue 1 Sep 2009

Mon FAI se laisse aller à détourner le DNS

Posté par Jean-Marc Liotier dans Consommation , Informatique , Télécommunications[9] commentaires

Cet article est une nouvelle version censurée d’un article précédent retiré de la publication en raison d’un rapport de force défavorable entre l’entité commerciale concernée et moi-même. La suite donc, sans noms et sans précisions organisationnelles.

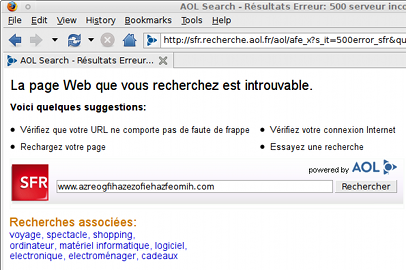

Mes gros doigts patauds sont prolixes en fautes de frappe et j’ai donc malencontreusement écorché le nom d’un site bien connu en entrant http://www.azrerogfihazeozofiehazfeomih.com – et j’ai eu la surprise de constater qu’au lieu de recevoir la réponse standard NXDOMAIN telle que les RFC l’exigent, j’ai eu droit à une page garnie de liens vers des recherches aussi aléatoires que publicitaires, générée par mon fournisseur d’accès :

Les recommandations de l’ICANN au sujet du détournement de DNS mentionnent que si malgré tout un fournisseur de service tombe aussi bas il devrait proposer à l’abonné un moyen de s’exclure de cette fonctionnalité. Mais je n’ai pas vu la moindre trace de lien de désinscription sur cette page. Je n’ai également jamais été informé de cette modification unilatérale du service qui pourrait être une raison suffisante de rupture de contrat.

Un petit rappel pour nos lecteurs non-initiés aux arcanes du DNS : le rôle du DNS est de traduire un nom de domaine tel que sinhaladweepa.ruwenzori.net en adresse IP telle que 212.85.152.17. Le DNS n’est pas seulement un pilier fondamental pour la toile, il l’est pour tout l’Internet – c’est à dire aussi les messageries, le partage de fichiers, les imprimantes partagées et bien d’autres choses encore. Les abonnés paient pour ce service qui se conforme à une collection de standards universellement acceptés. Et voici que leur fournisseur le dévoie pour en tirer profit au mépris de l’intégrité technique du service livré.

Pourquoi est-il très important d’émettre une véritable réponse négative lorsque le domaine n’existe pas, au lieu de générer une page de publicité en prétendant qu’il existe ? Il n’y a pas que des humains qui utilisent l’Internet – les programmes qui tentent de joindre une adresse non existante doivent être notifiés du problème au lieu de croire erronément que tout se passe bien. Certaines configurations deréseaux privés virtuels reposent légitimement sur l’hypothèse que les domaines non existants doivent être signalés comme tels. Et ce ne sont pas les seuls services endommagés par le détournement de DNS.

Le détournement de DNS a également pour conséquence une insécurité accrue. Un message envoyés avec un nom de domaine erroné ? Le serveur de messagerie du publicitaire le reçoit. Une tentative de login avec un nom de domaine erroné ? L’identifiant et le mot de passe sont postés sur le serveur du publicitaire. Bien sûr, peut-être que le publicitaire est digne de confiance… Mais est-ce bien raisonnable de faire dépendre autant de problématiques de sécurité de la bonne volonté d’un seul acteur ?

Confiant dans mon fournisseur, j’avais commencé à utiliser son service DNS au lieu de dépendre de mon serveur habituel qui se trouve un peu plus loin sur le réseau. Il me semble que je vais bientôt revenir à mes vieilles habitudes et résoudre les noms sans avoir recours à un service dans lequel j’ai perdu confiance.

A quand les erreur HTTP 404 détournées ? Ne serait-ce pas merveilleux que le sympathique fournisseur d’accès insère une tartine de publicité à la place d’une erreur signalant une page non trouvée ? D’ici là je serai parti chez la concurrence – même le tarif réduit dont je bénéficie en tant que salarié aura du mal à me convaincre de rester.

Quand j’achète un accès à l’Internet, est-il besoin d’expliquer que je veux un accès à l’Internet, et non pas un accès à l’Internet à travers les lunettes publicitaires roses de mon fournisseur d’accès ? Il semble malheureusement que ce genre de précisions va devenir nécessaire…

September 1st, 2009 at 7:11

Ah mais c’est vieux comme les FAI ça ! Il faut savoir que ça rapportait il y a quelques années à la louche 0,10€ par abonné par mois (modèle publicitaire). Faut bien trouver d’autres relais de revenus pour subventionner les taxes divers et variés pour subventionner l’industrie de la création artistique…

September 1st, 2009 at 7:36

Certes c’est une pratique répandue depuis longtemps, mais jusqu’à maintenant j’avais eu la chance d’être client d’ISP qui n’avaient pas encore cédé à la tentation. Si les anglophones habitués de ces questions ont pu suivre ce débat depuis quelques années, le grand public Français est moins au fait – alors cet exposé me paraissait utile, même si la pureté technique d’un service grang public n’a évidemment aucune chance face à une source de revenu…

September 2nd, 2009 at 20:57

A lire : http://www.numerama.com/magazine/13793-SFR-violerait-la-neutralite-du-net-avec-un-DNS-menteur.html. C’est toi qui les a dénoncé ?

September 2nd, 2009 at 21:12

Aucune idée, mais je crois plutôt que je ne suis pas le seul que ça a choqué. Inliner m’a passée ton URL cette après-midi… Il est plus rapide que toi !

September 20th, 2009 at 14:23

tiens, il me vient une idée. Et si les proxy redirigeaient les 404 sur les favicon vers un .ico du FAI. Pour coller le logo en question dans tous les favoris, dans la barre d’adresse sur certains navigateurs. Hein, tant qu’à faire…

November 28th, 2009 at 13:45

L’ICANN en remet une couche :

– http://www.numerama.com/magazine/14584-l-icann-s-eleve-contre-les-dns-menteurs-facon-sfr.html

– http://www.pcworld.fr/2009/11/27/internet/l-icann-veut-mort-dns-menteurs/461321/

December 2nd, 2009 at 19:47

Paul Vixie aussi au début du mois : “What DNS is not” – http://queue.acm.org/detail.cfm?id=1647302

May 19th, 2010 at 17:14

tiens, il me vient une idée. Et si les proxy redirigeaient les 404 sur les favicon vers un .ico du FAI. Pour coller le logo en question dans tous les favoris, dans la barre d’adresse sur certains navigateurs. Hein, tant qu’à faire…

May 22nd, 2010 at 2:19

Certes c’est une pratique répandue depuis longtemps, mais jusqu’à maintenant j’avais eu la chance d’être client d’ISP qui n’avaient pas encore cédé à la tentation. Si les anglophones habitués de ces questions ont pu suivre ce débat depuis quelques années, le grand public Français est moins au fait – alors cet exposé me paraissait utile, même si la pureté technique d’un service grang public n’a évidemment aucune chance face à une source de revenu…